Fix lỗi bảo mật OpenSSH – CVE-2024-6409 trên AlmaLinux 9

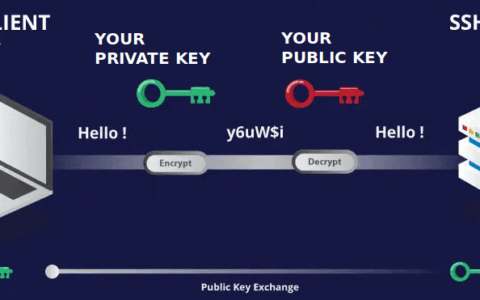

Người dùng AlmaLinux 9 lưu ý có một lỗ hổng mới trong OpenSSH (sshd) đã được xác định, ảnh hưởng đến các hệ thống Linux dựa trên glibc. Sự cố này, tương tự như CVE-2024-6387 của tuần trước, ảnh hưởng đến các hệ thống Linux dựa trên glibc.

Lỗ hổng mới, được xác định là CVE-2024-6409 , liên quan đến tình trạng chạy đua xử lý tín hiệu. Lỗ hổng này có thể khiến hệ thống của bạn gặp phải các rủi ro bảo mật tiềm ẩn.

Vá lỗ hổng OpenSSH CVE-2024-6409 trong AlmaLinux 9

Tại AlmaLinux, bảo mật là ưu tiên hàng đầu. Ủy ban chỉ đạo AlmaLinux Enterprise Linux (ALESCo) đã quyết định xây dựng và phát hành bản cập nhật nhanh chóng, mà không cần chờ bản cập nhật từ CentOS Stream hoặc RHEL.

Bản vá OpenSSH cho CVE-2024-6409 đã được phát hành và có sẵn cho người dùng AlmaLinux OS 9.

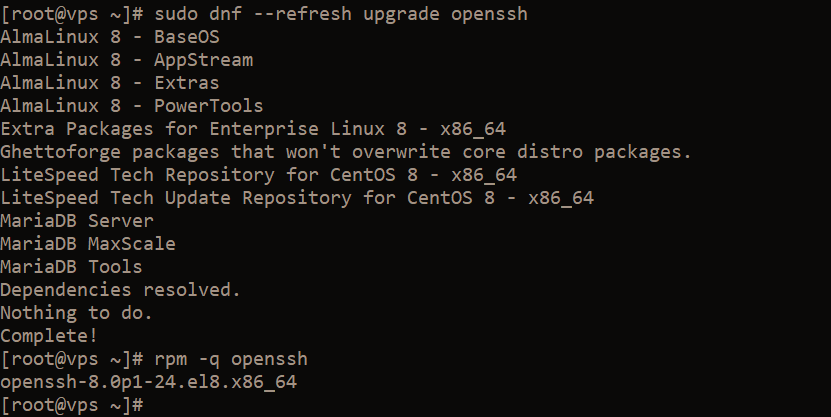

Để bảo vệ hệ thống AlmaLinux của bạn khỏi lỗ hổng OpenSSH CVE-2024-6409, chỉ cần cập nhật gói OpenSSH hiện tại của bạn bằng lệnh sau:

sudo dnf --refresh upgrade openssh

Sau khi cập nhật, hãy kiểm tra xem bạn đã cài đặt đúng phiên bản chưa:

rpm -q openssh

Bạn sẽ nhìn thấy phiên bản openssh-8.7p1-38.el9_4.1.alma.1, phiên bản này bao gồm các bản sửa lỗi bảo mật cần thiết.

Bài viết liên quan

Bằng cách cập nhật gói OpenSSH, bạn đảm bảo hệ thống của mình được bảo vệ khỏi lỗ hổng mới được phát hiện.

Bảo mật hệ thống là một quá trình liên tục. Thường xuyên kiểm tra và áp dụng các bản cập nhật để giữ cho cài đặt AlmaLinux OS 9 của bạn được bảo vệ khỏi các lỗ hổng mới nhất đã biết.

Với lỗi bảo mật SSH trước đó bạn có thể sử dụng lệnh sau để upgrade

# Ubuntu ssh -V sudo apt update sudo apt upgrade openssh-server sudo systemctl restart ssh sudo apt-get dist-upgrade # AlmaLinux ssh -V sudo dnf check-update sudo dnf upgrade openssh-server sudo systemctl restart sshd