Lỗ hổng thực thi mã từ xa trong WordPress (ARE) là gì?

Sơ đồ trang

- Thực thi mã tùy ý (Arbitrary Remote Execution – ARE) là gì

- Thiệt hại do thực thi mã tùy ý

- Ví dụ: Lỗ hổng TimThumb

- Phát hiện lỗ hổng thực thi mã tùy ý của WordPress

- Cách bảo vệ WordPress khỏi các cuộc tấn công của ARE

- Luôn cập nhật WordPress

- 2. Thêm quy tắc vào tệp .htaccess

- 3. Ngăn chặn việc chỉnh sửa các tệp chủ đề và plugin từ bảng điều khiển WordPress

- 4. Sử dụng Plugin bảo mật

- 5. Hạn chế sử dụng plugin

- 6. Sử dụng Tường lửa ứng dụng web (WAF)

- 7. Sao lưu thường xuyên

- 8. Môi trường lưu trữ an toàn

- 9. Sử dụng mật khẩu mạnh và xác thực hai yếu tố (2FA)

Tin tặc thường đột nhập vào một trang web bằng cách khai thác các plugin, theme lỗi thời và hacker khai thác cả lõi WordPress. Sau đó, họ tải lên một tệp PHP chứa nhiều mục đích khác nhau nhằm có toàn quyền kiểm soát website của bạn.

Sau đó, tin tặc có thể sử dụng các lệnh để xóa tập tin, đánh cắp thông tin nhạy cảm và bán nó trên thị trường chợ đen. Họ có thể sử dụng tài nguyên trang web của bạn để gửi email spam và thực hiện các cuộc tấn công mạng vào các trang web khác hoặc đặt popup quảng cáo để kiếm tiền….

Thực thi mã tùy ý (Arbitrary Remote Execution – ARE) là gì

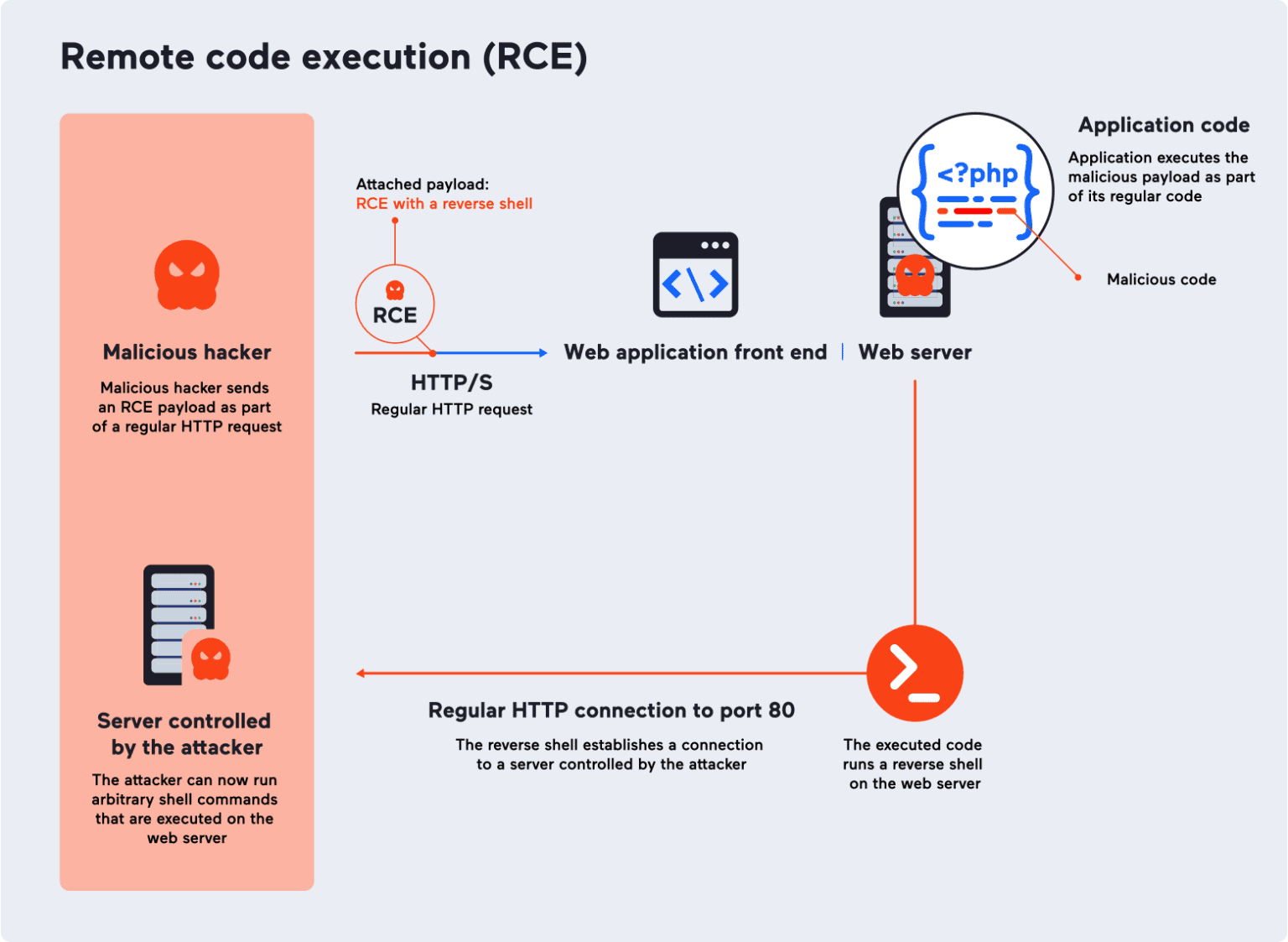

Thực thi mã tùy ý (Arbitrary Remote Execution – ARE) là một loại tấn công bảo mật nghiêm trọng trong đó kẻ tấn công có thể chạy mã độc hại trên hệ thống mục tiêu từ xa. Điều này cho phép kẻ tấn công thực hiện bất kỳ lệnh nào trên hệ thống, thường là với quyền truy cập cao nhất (ví dụ: quyền quản trị).

Cách thức tấn công ARE diễn ra

Khai thác lỗ hổng: Kẻ tấn công tìm và khai thác lỗ hổng trong phần mềm hoặc hệ thống, chẳng hạn như lỗ hổng trong mã nguồn, các plugin hoặc thư viện bên ngoài, hoặc cấu hình sai của hệ thống.

Chạy mã độc hại: Sau khi khai thác thành công, kẻ tấn công có thể chèn và thực thi mã độc hại. Mã này có thể bao gồm việc cài đặt phần mềm độc hại, tạo cửa hậu (backdoor), truy cập dữ liệu nhạy cảm, hoặc phá hoại hệ thống.

Thiệt hại do thực thi mã tùy ý

Việc khai thác cho phép thực thi mã tùy ý có thể phá huỷ trang web WordPress của bạn và có khả năng gây hại cho bạn theo những cách sau:

Khi tin tặc đã giành được quyền truy cập vào trang web của bạn, chúng sẽ sử dụng mã tùy ý để khám phá và kiểm tra các tệp của bạn, tìm cách giành quyền kiểm soát hoàn toàn trang web WordPress hoặc tài khoản lưu trữ của bạn.

Tin tặc có thể thay đổi hoặc phá hủy thông tin cũng như đánh cắp và bán dữ liệu quan trọng trên thị trường chợ đen, gây nguy hiểm cho quyền riêng tư và tính toàn vẹn của người dùng.

Họ có thể sử dụng tài nguyên trang web của bạn để thực hiện các cuộc tấn công hack hoặc gửi email spam đến các trang web khác, điều này có thể xảy ra theo hiệu ứng domino, gây ra những hậu quả sau:

- Thứ hạng SEO có thể giảm và Google thậm chí có thể đưa trang web của bạn vào danh sách đen

- Lưu lượng truy cập trang web có thể giảm mạnh và doanh thu sẽ bị ảnh hưởng

- Lưu lượng truy cập có thể tăng bất thường do 1 số lượng lớn bài viết spam được tạo và hàng loạt link SEO bẩn bị ép Google index

- Nhà cung cấp dịch vụ lưu trữ web có thể đình chỉ tài khoản của bạn vì các hoạt động độc hại

- Việc phục hồi sau những vụ hack như vậy rất tốn kém và đối với nhiều người, điều đó là gần như không thể.

- Gián đoạn dịch vụ: Hệ thống có thể bị gián đoạn hoặc ngừng hoạt động, gây tổn thất kinh doanh và uy tín.

Ví dụ: Lỗ hổng TimThumb

🔴 CVE-2011-4106 – Một trong những cuộc tấn công ARE nổi tiếng nhất trong hệ sinh thái WordPress trong giai đoạn 2011-2014 là việc khai thác TimThumb – một tập lệnh PHP đơn giản được sử dụng để thay đổi kích thước hình ảnh.

Tính năng chính của TimThumb là tạo hình thu nhỏ của hình ảnh được lưu trữ trên các trang web bên thứ ba đáng tin cậy bằng cách tải chúng xuống và lưu trữ chúng trong thư mục cache .

Tính năng này hoạt động bằng cách sử dụng yêu cầu GET đơn giản:

timthumb.php?src=http://trusted-site.tld/image.gif

Tập lệnh kiểm tra xem yêu cầu GET có đến từ một nguồn đáng tin cậy hay không – ví dụ: các miền bắt đầu bằng blogger.com hoặc wordpress.com, do đó, nó có thể bị lừa bằng cách gửi yêu cầu từ một tên miền phụ như blogger.vutruso.com

timthumb.php?src=http://trusted-site.XXXXX.tld/image.gif

Bằng cách đó, tin tặc đã bỏ qua việc kiểm tra trang web đáng tin cậy và chỉ với một yêu cầu GET đã tải xuống và thực thi mã tùy ý trên trang web mục tiêu.

Phát hiện lỗ hổng thực thi mã tùy ý của WordPress

Việc thực thi mã tùy ý trên các lỗ hổng WordPress rất khó xác định theo cách thủ công, vì vậy tôi khuyên bạn nên quét trang web của mình để tìm các lỗ hổng bằng plugin như Malcare hay Wordfence.

Cách bảo vệ WordPress khỏi các cuộc tấn công của ARE

Cuộc tấn công thực thi code từ xa tùy ý (ARE) là mối đe dọa nghiêm trọng đối với các trang web WordPress, nơi kẻ tấn công có thể thực thi mã độc trên máy chủ của bạn. Dưới đây là một số chiến lược để bảo vệ trang web WordPress của bạn khỏi các cuộc tấn công của ARE:

Luôn cập nhật WordPress

Đảm bảo lõi, chủ đề và plugin WordPress của bạn luôn được cập nhật lên phiên bản mới nhất. Các nhà phát triển thường phát hành bản cập nhật để vá các lỗ hổng bảo mật.

Khi các nhà phát triển phát hiện ra các vấn đề bảo mật trong plugin và chủ đề của họ, họ biết rằng phần mềm có thể được sử dụng để thực thi mã tùy ý trên trang web WordPress. Do đó, họ phát hành các bản cập nhật bảo mật để giải quyết lỗ hổng.

Bạn đang để ngỏ cơ hội cho tin tặc nhắm mục tiêu vào trang web WordPress của mình nếu bạn không cập nhật. Điều đơn giản là bạn không bao giờ nên bỏ lỡ một bản cập nhật.

Ngoài ra, bạn cũng nên bảo vệ các tệp tin nhạy cảm như wp-config.php hoặc .htaccess

2. Thêm quy tắc vào tệp .htaccess

Hạn chế quyền truy cập vào các tệp nhạy cảm .htaccess . Dưới đây là ví dụ.

<Files wp-config.php> order allow,deny deny from all </Files> <Files .htaccess> order allow,deny deny from all </Files>

Đặt quyền cho tệp phù hợp

Đặt quyền truy cập tệp để giới hạn quyền truy cập:

- Files: 644

- Directories: 755

- wp-config.php: 440 hoặc 400

3. Ngăn chặn việc chỉnh sửa các tệp chủ đề và plugin từ bảng điều khiển WordPress

Bằng cách thêm dòng này vào file wp-config.php bạn sẽ ngăn chặn việc chỉnh sửa các tệp chủ đề và plugin từ bảng điều khiển WordPress

define('DISALLOW_FILE_EDIT', true);4. Sử dụng Plugin bảo mật

Cài đặt các plugin bảo mật uy tín như Wordfence, Sucuri hoặc iThemes Security. Các plugin này cung cấp các tính năng bảo mật toàn diện như bảo vệ tường lửa, quét phần mềm độc hại và bảo mật đăng nhập.

5. Hạn chế sử dụng plugin

Chỉ cài đặt các plugin cần thiết và xóa những plugin không hoạt động hoặc không sử dụng. Đảm bảo rằng các plugin bạn sử dụng đến từ các nguồn đáng tin cậy và có đánh giá tốt.

6. Sử dụng Tường lửa ứng dụng web (WAF)

Triển khai WAF để lọc và giám sát lưu lượng HTTP giữa ứng dụng web và Internet. Các dịch vụ như Cloudflare và Sucuri cung cấp giải pháp WAF có thể chặn lưu lượng độc hại trước khi nó đến máy chủ của bạn.

7. Sao lưu thường xuyên

Thường xuyên sao lưu trang web WordPress của bạn, bao gồm cơ sở dữ liệu và tệp. Sử dụng các plugin như UpdraftPlus, BackupBuddy hoặc Duplicator để sao lưu theo lịch trình.

8. Môi trường lưu trữ an toàn

Đảm bảo môi trường lưu trữ của bạn được an toàn. Điều này bao gồm việc sử dụng các giao thức bảo mật (ví dụ: SSH, SFTP), cập nhật phần mềm máy chủ và triển khai các biện pháp bảo mật cấp máy chủ.

9. Sử dụng mật khẩu mạnh và xác thực hai yếu tố (2FA)

Sử dụng mật khẩu mạnh, duy nhất cho tất cả tài khoản người dùng và bật 2FA để thêm lớp bảo mật bổ sung.

Bằng cách thực hiện các chiến lược này, bạn có thể giảm đáng kể nguy cơ bị tấn công ARE trên trang web WordPress của mình.

Chúc bạn thành công.